Integración de Samba con LDAP

Ir a la navegación

Ir a la búsqueda

- Unha vez temos instalado o servidor de Samba como controlador de dominio e o servidor LDAP, só nos queda configurar o servidor de samba para que autentifique aos usuarios contra o servidor LDAP e teñamos así un único almacén de usuarios centralizado no dominio.

Instalación dos paquetes necesarios

- En primeiro lugar, instalaremos o paquete smbldap-tools, que contén un conxunto de scripts para manter a interacción entre o servidor samba e o LDAP.

Configurar Samba para que autentifique contra o LDAP

- Podemos usar swat ou editar o ficheiro de configuración de samba para modificar os seguintes parámetros na configuración:

- Indicámoslle a samba que use o ldap para almacenar os usuarios:

passdb backend = ldapsam:ldap://localhost

- Estes scripts permiten que o servidor de samba poida dar de alta máquinas no LDAP (por exemplo, cando se agrega un equipo no dominio) e xestionar os usuarios e grupos, de forma que se podes así manipular con ferramentas de xestión de Windows:

add user script = /usr/sbin/smbldap-useradd -a -m '%u' delete user script = /usr/sbin/smbldap-userdel '%u' add group script = /usr/sbin/smbldap-groupadd -p '%g' delete group script = /usr/sbin/smbldap-groupdel '%g' add user to group script = /usr/sbin/smbldap-groupmod -m '%u' '%g' delete user from group script = /usr/sbin/smbldap-groupmod -x '%u' '%g' set primary group script = /usr/sbin/smbldap-groupmod -g '%g' '%u' add machine script = /usr/sbin/smbldap-useradd -w '%u'

- Parámetros para a conexión co LDAP e localizar os distintos elementos:

ldap admin dn = cn=Manager,dc=omeudominio,dc=local ldap group suffix = ou=group ldap idmap suffix = ou=Idmap ldap machine suffix = ou=machines ldap passwd sync = Yes ldap suffix = dc=omeudominio,dc=local ldap ssl = no ldap user suffix = ou=People

- Con estes parámetros samba usará o servidor LDAP para obter a asignación entre UIDs e GIDs cos identificadores dos usuarios en Windows:

idmap backend = ldap:ldap://localhost idmap uid = 10000-20000 idmap gid = 10000-20000

- Para rematar, temos que proporcionarlle ao servidor de samba a clave do administrador do LDAP para que poida acceder a este servizo con privilexios administrativos. Esta clave non se almacena como un parámetro máis do servidor de samba porque o ficheiro de configuración de samba pode ser lido por todos os usuarios.

- Para subministrar a clave usaremos o comando smbpasswd

smbpasswd -w clave

Cubrir a estrutura base do LDAP para o dominio Windows

- Agora é necesario introducir no LDAP a estrutura de usuarios e grupos necesaria para un controlador de dominio (grupos de administradores de dominio, ordenadores do dominio, etc.). Debemos editar dous ficheiros de configuración do paquete smbldap-tools:

- /etc/smbldap-tools/smbldap.conf: Modificaremos os seguintes parámetros:

SID="S-1-5-21-3596143854-3156901602-3839263879" (obtémolo de net getlocalsid) sambaDomain="omeudominio" ldapTLS="0" suffix="dc=omeudominio,dc=local"

- /etc/smbldap-tools/smbldap_bind.conf: Quedaŕá da seguinte forma:

slaveDN="cn=Manager,dc=omeudominio,dc=local" slavePw="ldap123." masterDN="cn=Manager,dc=omeudominio,dc=local" masterPw="ldap123."

- Executamos o comando smbldap-populate, que creará as entradas no LDAP e ao rematar nos pedirá a clave para o root do dominio (abc123.):

smbldap-populate

- É recomendable eliminar posteriomente o ficheiro smbldap_bind.conf por motivos de seguridade, ou quitar del a clave do administrador de LDAP.

Modificar os usuarios migrados de Linux

- Por defecto, os usuarios migrados de Linux cos scripts do paquete migrationtools non están incluídos como usuarios do dominio samba nas propiedades de LDAP, e tampouco teñen a clave de samba configurada.

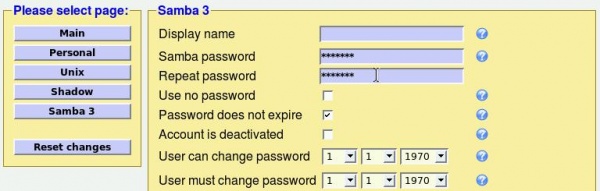

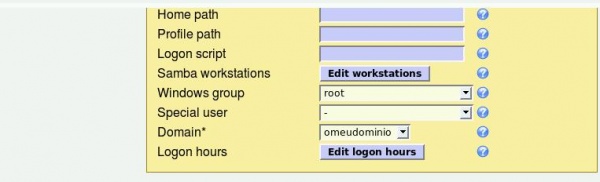

- Deberemos modificar os usuarios que nos interese pasar ao dominio, cambiando as súas propiedades no apartado Samba 3: